前回のコラム(自動車産業におけるサイバーリスク)では、トヨタ自動車や本田技研工業がサイバー攻撃を受け、どのような被害が出たかを見ていきました。また、「自動車産業サプライチェーン全体のセキュリティの向上」を優先課題としている、「自工会/部工会・サイバーセキュリティガイドライン[1]」にも触れました。今回は、「サプライチェーンの重要性とリスク」について見ていきましょう。

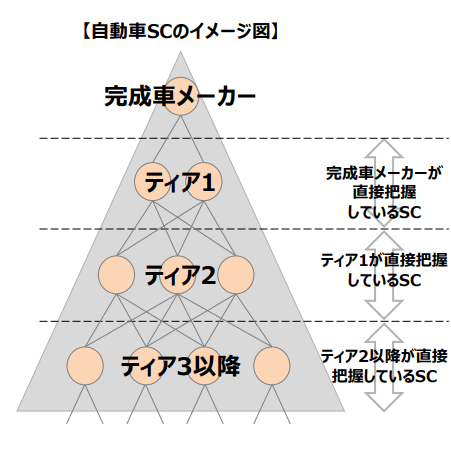

まず、自動車産業のサプライチェーンの全体像のイメージは、経済産業省「自動車サプライチェーンの強靭化に向けた取組[2]」に記載があります。

完成車メーカーを頂点としたピラミッド構造をとっており、複数のレイヤーに分かれていることがわかります。同資料によれば、完成車メーカーはティア2以降のサプライチェーンについて直接把握していないようです。

一方で、冒頭のトヨタ自動車のサイバー攻撃は、自社のサプライヤーがランサムウェア攻撃を受け、サプライヤーがトヨタ自動車に納品すべき部品の生産ができなくなったという事案でした。このように、自動車産業のサプライチェーンを構成している企業がサイバー攻撃を受け、生産を停止すると、自動車メーカーは自動車の生産ができなくなる、共倒れのリスクがあります。

そのため、自工会/部工会のガイドラインには、「サプライチェーンにおいて社外の機密情報(技術・顧客情報等)を取り扱う会社」はレベル2の達成を目指すべきと書いています。しかし、サプライチェーンを構成する全ての企業がこの要請に対応できるわけではありません。大企業であれば、レベル2を満たすセキュリティ対策を講ずることは容易だと思われます。しかし、サプライチェーンの中には、昨今の新型コロナウイルスの感染拡大の影響を受け、政府からの資金繰り支援や雇用調整助成金を活用しなければ、雇用の維持ができないような企業も含まれていると考えられます。

そのような企業はセキュリティ対策に資源を投じていない可能性があり、仮にサイバー攻撃を受け、操業停止になると、当該企業の生産が復旧するまで、自動車メーカーは生産を止めることになります。サイバー攻撃を受ける原因として、古いOSを利用していたり、ウイルス対策ソフトの定義ファイルが古かったり、セキュリティ更新プログラムを適用していなかったり、と様々な原因がありますが、生産にヒト・カネ・モノを集中的に投じていると、このような基本的なセキュリティ対策がおろそかになってしまいます。昨今ランサムウェアによる暗号化の被害を受ける企業が増えていることから、サーバやクライアントの適切なログの設定、取得したログの保全という基本的なものから、大がかりなネットワーク構成の見直しや、EDRと呼ばれる端末の動きを可視化する製品の導入など様々な対策の必要性を各メーカーは訴求していますが、本来は全体を俯瞰し基本的なところから点検を行い、足りていない対策を講じることが重要です。もちろん、そういった点検を経てEDRなど高価なソリューションの導入をすることは問題ありません。しかし、攻撃者側からすれば、基本的なセキュリティ対策を講じることができない会社がサプライチェーンに存在するということは、その会社を狙ってサイバー攻撃を仕掛けることで、完成車メーカーの生産を意図的に止めることができることを意味しているといえるのではないでしょうか。もしも、基本的な対応が資金的な問題でなかなか実施できない場合、説明責任の観点で、最低限のセキュリティ対策(セキュリティ更新プログラムの適用や、ウイルス対策ソフトの実装、アクセスコントロール等)を実装したうえで、最悪の事態に備えサイバー保険の加入によりリスクの転嫁をするということを検討することも有用になり得ると考えます。

[1] cyb_sec_guideline_V02_00.pdf (jama.or.jp)

[2] 新型コロナウイルス対策検討自動車協議会 車載用半導体サプライチェーン検討WG – 第4回 – (meti.go.jp)

TMIプライバシー&セキュリティコンサルティング

シニア・コンサルタント

SES、トレンドマイクロ、シスコシステムズ、PwCコンサルティング、日本マイクロソフトを経てTMIプライバシー&セキュリティコンサルティングに入社。これまでの経験として、システム開発、政策コンサルティング、海外法令対応、異なるレイヤーのサイバーセキュリティ対策などに従事。クライアントの要望が中立的に見て正当なものであれば、それを叶えるよう調整を行うなど、クライアントのビジネスがスムーズに進むように、デリバリーを行うことを信条とする。